Операционная система RouterOS

RouterOS — это сетевая операционная система от латвийской компании MikroTik. Mikro tīkls, что в переводе с латвийского означает «маленькая сеть», зарождалась как небольшая домовая сеть в 1995 г. Для решения своих повседневных задач требовался удобный инструмент.

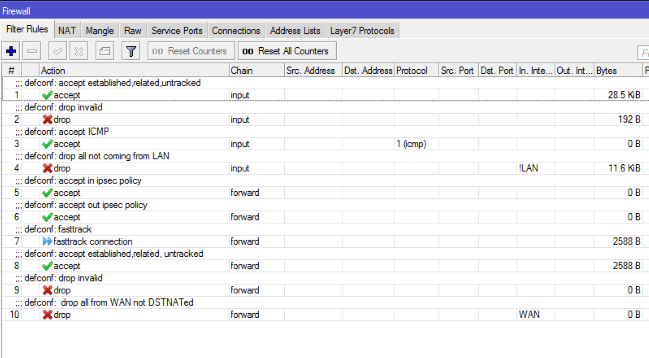

Началась разработка своего собственного софта на базе Linux, который заложил первоначальный фундамент в RouterOS. Сейчас RouterOS завоевывает все большую и большую популярность за счет своей гибкости, надежности и функциональности. В 2013 году была выпущена уже 6 версия RouterOS, основанная на ядре Linux 3.3.5. Начиная с версии RouterOS 6.40 в стандратный firewall были внесены серьезные изменения. Постараемся раскрыть новые возможности использования firewall в этой статье.