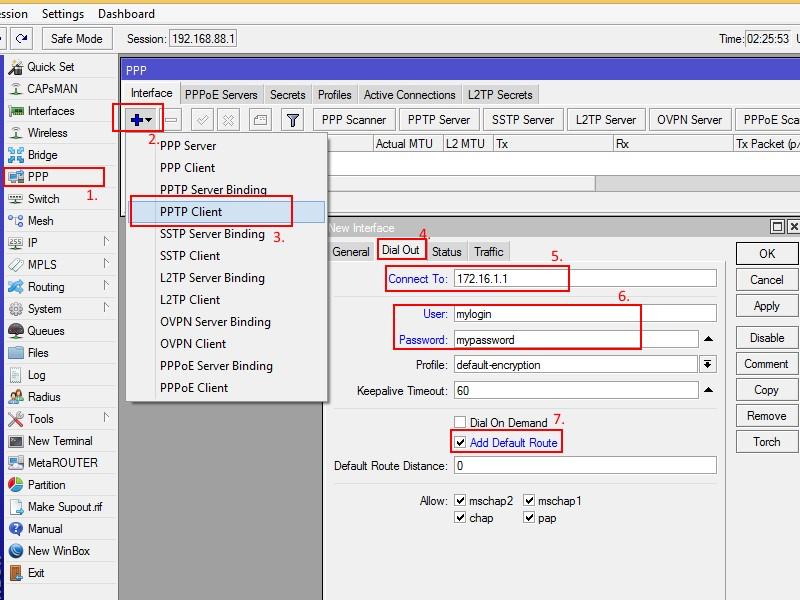

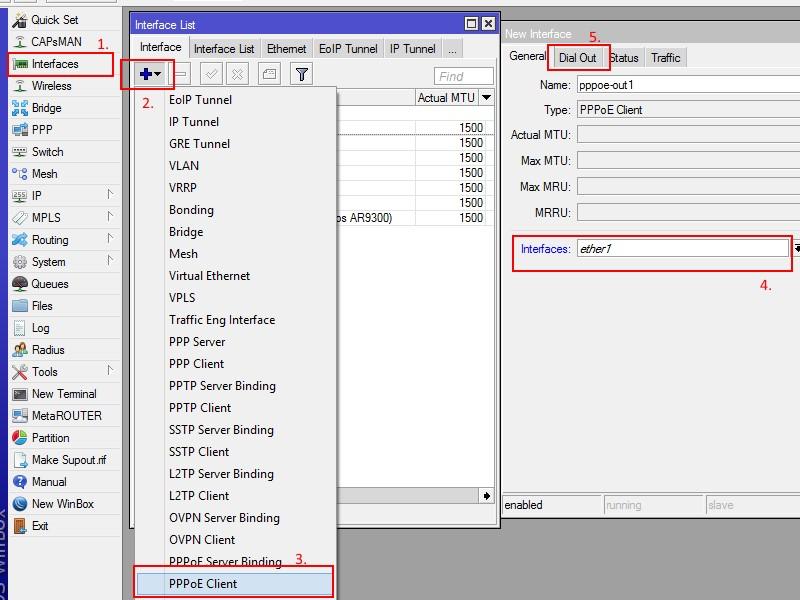

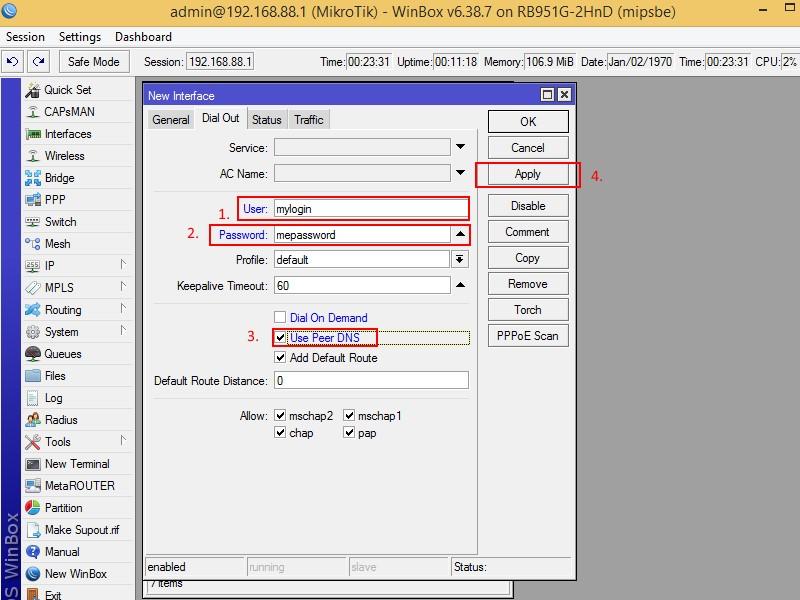

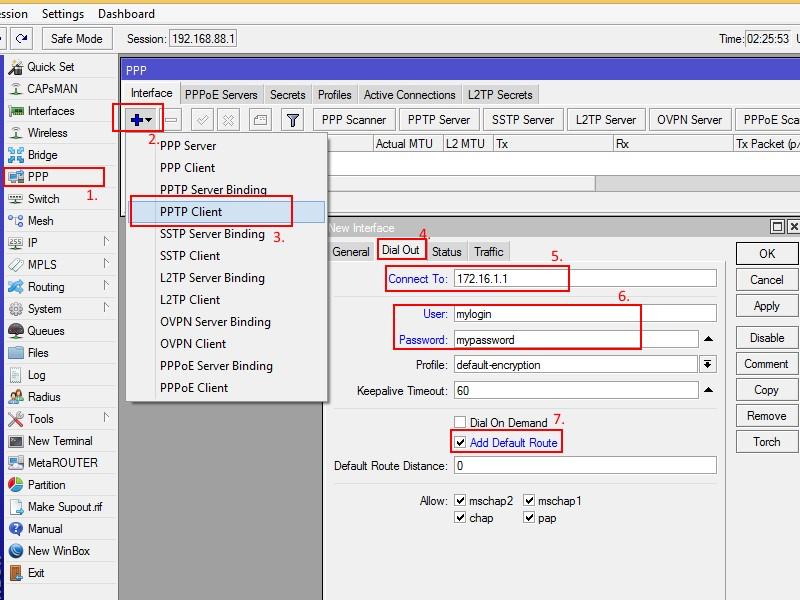

Настроим клиента pptp на mikrotik. Все настройки, произведённые ниже, также можно применять к настройке клиента l2tp. Выберем меню PPP(1)→plus(2)→PPTP Client(3)→Dial Out(4)→заполним IP address сервера предоставленный провайдером в поле Connect To(5)→введем login(6) и password(6)→выставим галочку в Add default route(7). Нажмем OK для завершения данной настройки.

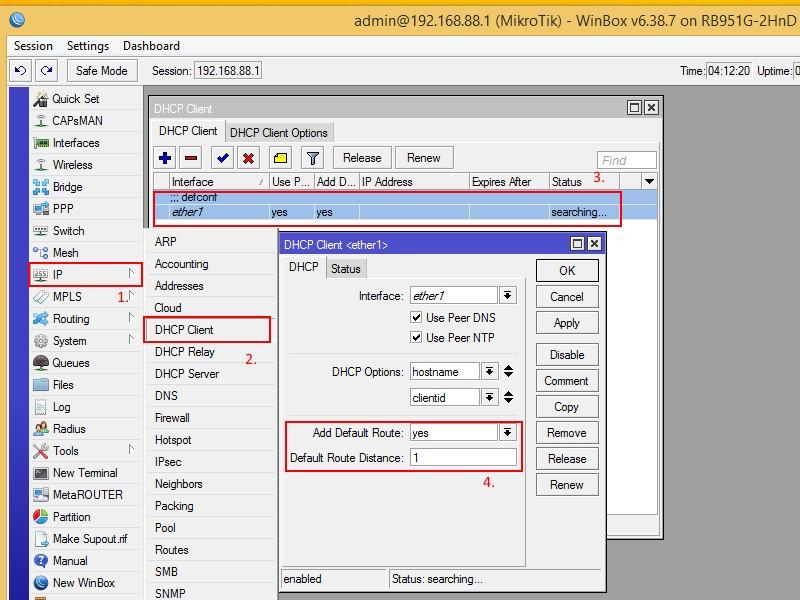

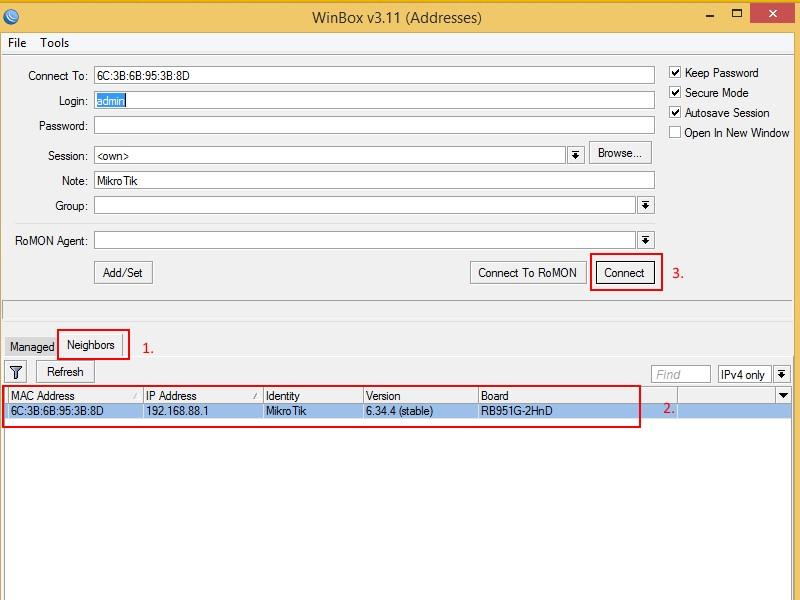

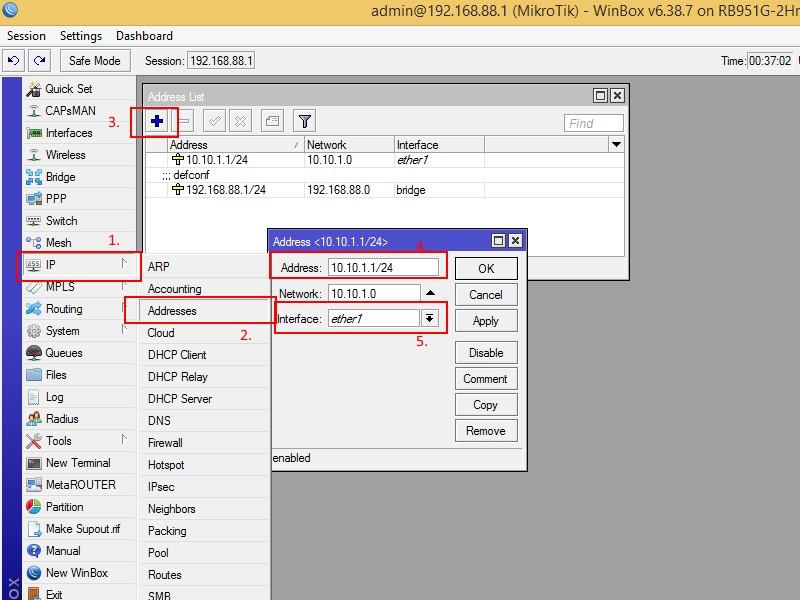

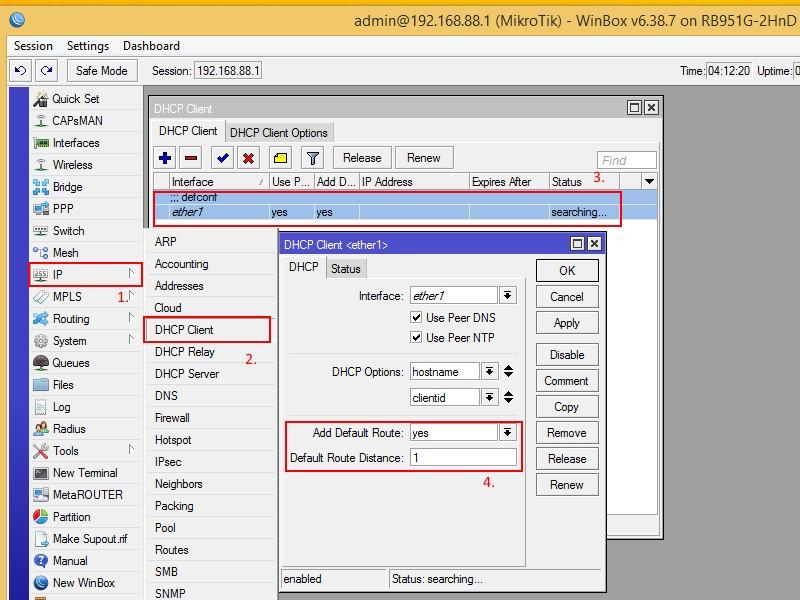

Дальше необходимо настроить dhcp-client на интерфейс ether1. Для этого пройдем в IP(1)→DHCP Client(2)→щелкнем по клиенту два раза левой кнопкой мыши→отредактируем поле 4 в соответствии со скриншотом.

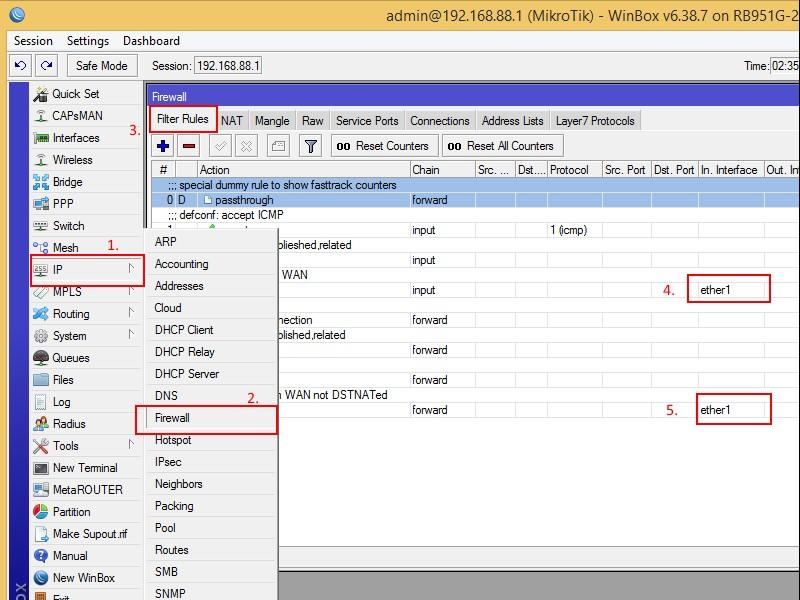

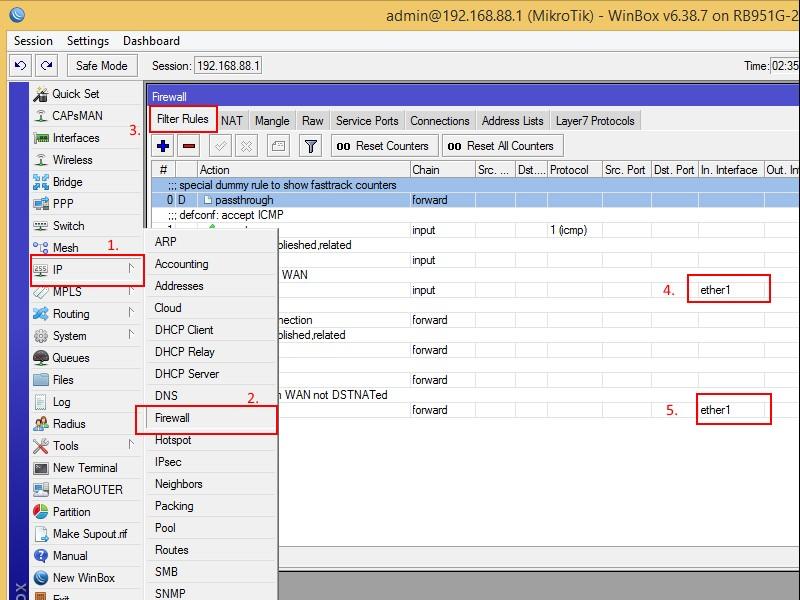

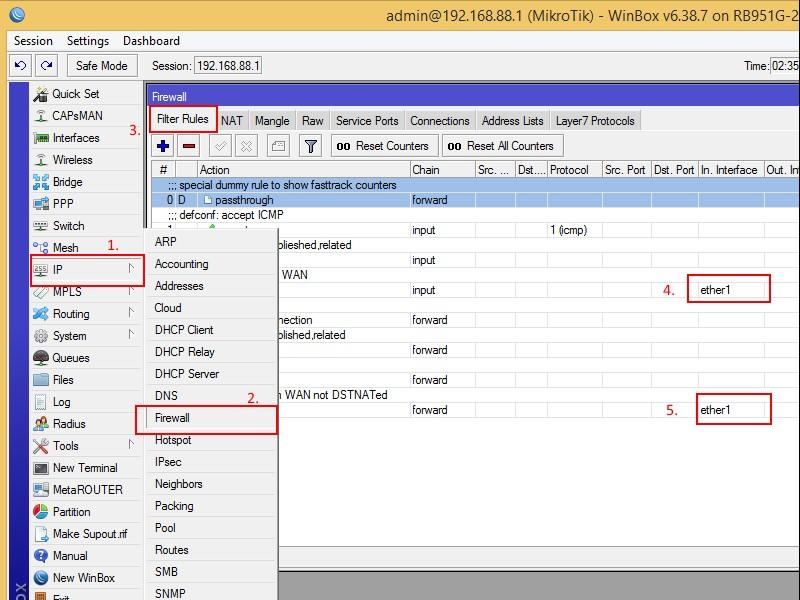

Перейдем к настройкам Firewall. Для этого зайдите IP(1)→Firewall(2)→Filter Rules(3)→здесь необходимо изменить правила где In. Interface стоит значение ether1(4)(5) на pptp-out1.

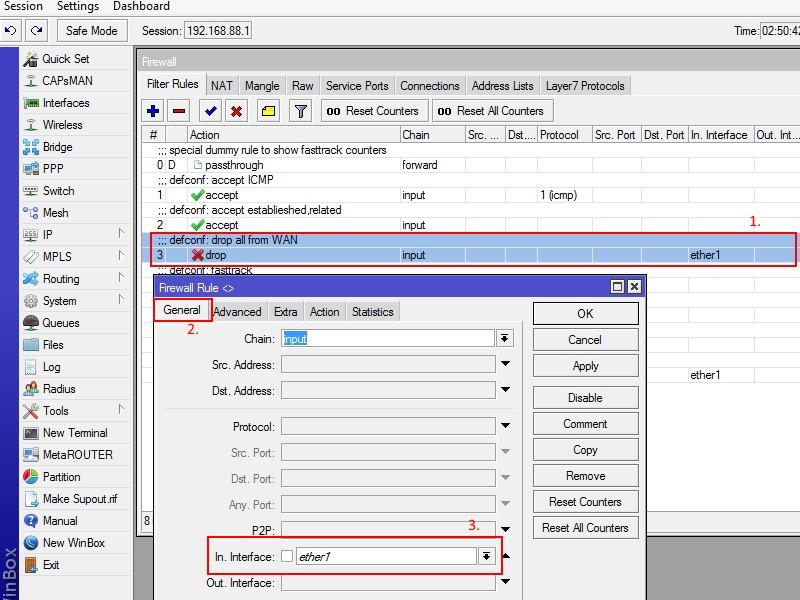

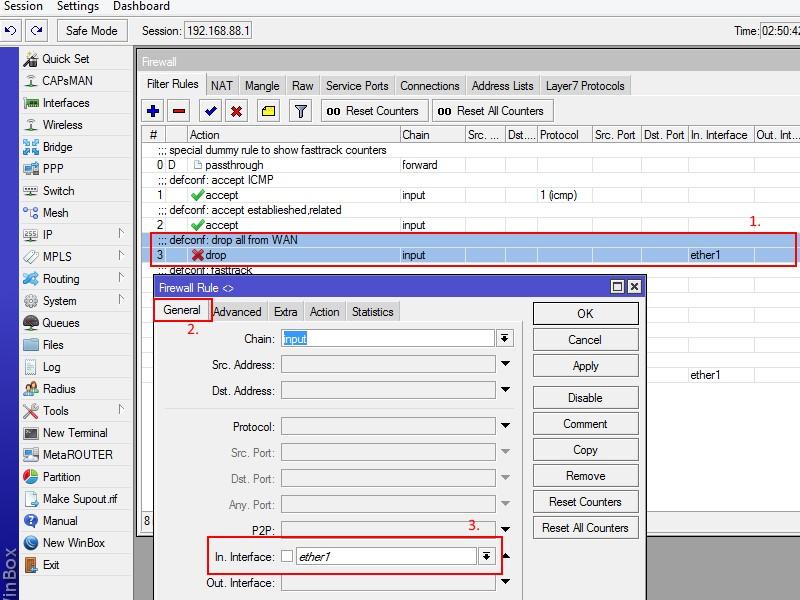

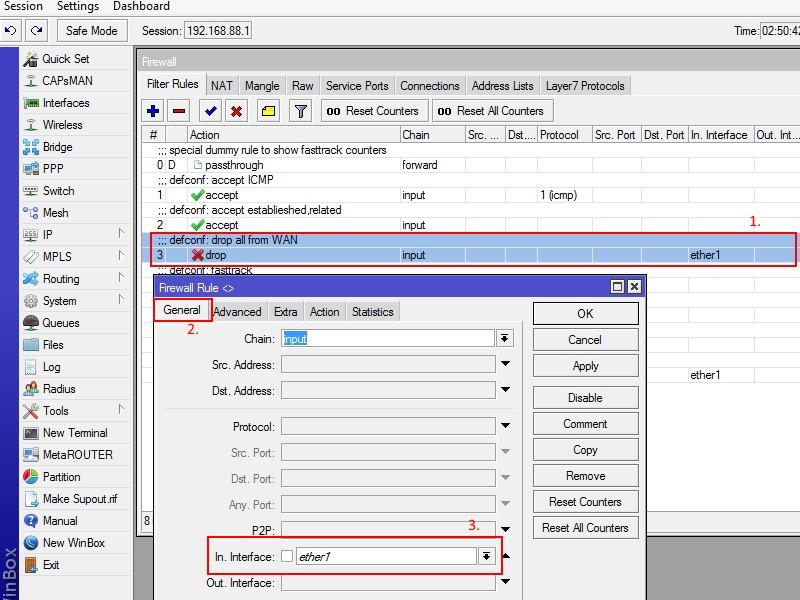

Выбираем необходимое привило и щелкаем два раза левой кнопкой мыши (1), провалившись в настройки во вкладке General(2) в поле In. Interface(3) выбираем pptp-out1.

Эту же процедур необходимо выполнить и для второго правила. После этого можно переходить к следующему разделу настройки.

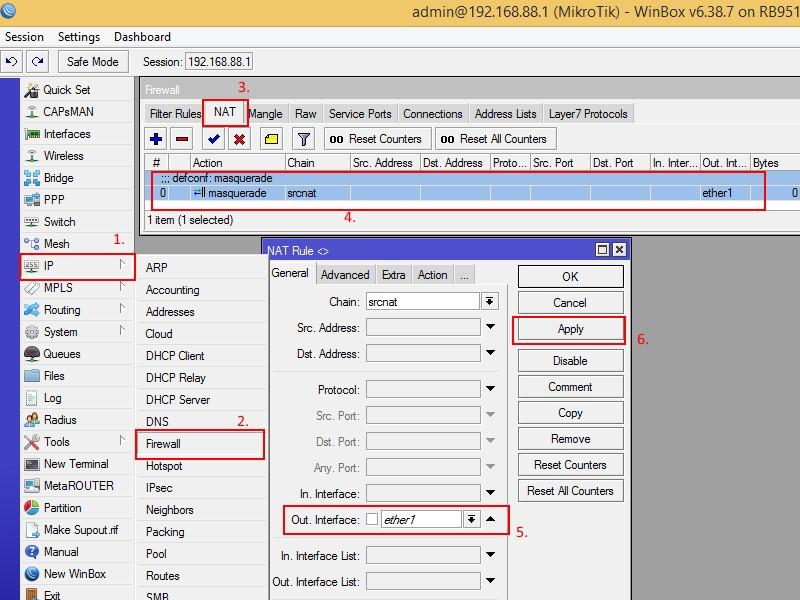

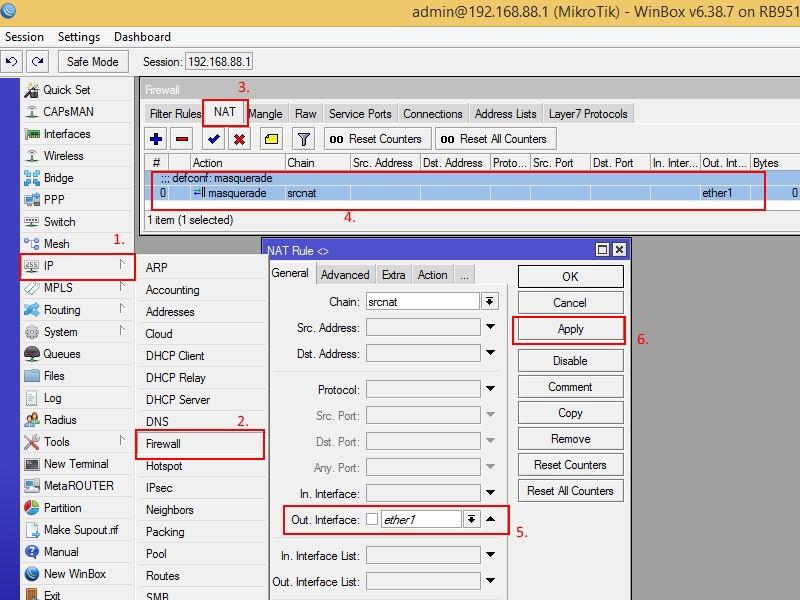

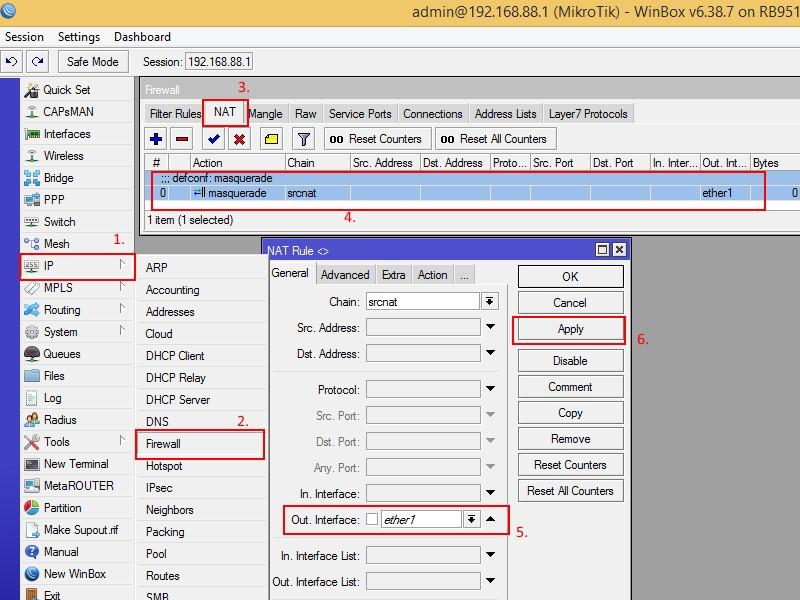

Произведем настройку NAT Микротик rb951g 2hnd. Выберем меню IP(1)→Firewall(2)→NAT(3)→щелкнув два раза по правило mascaquerade(4)→установим в поле Out Interface(5) pptp-out1→применим настройки Apply(6).

На этом настройка завершена. Осталось проверить работоспособность.

ip firewall filter

add chain=input protocol=icmp

add chain=input connection-state=new dst-port=80,8291,22 in-interface=br1-lan protocol=tcp src-address=192.168.10.0/24

add chain=input connection-mark=allow_in connection-state=new dst-port=80 in-interface=eth1-wan protocol=tcp

add chain=input connection-state=new dst-port=53,123 protocol=udp src-address=192.168.10.0/24

add chain=input connection-state=established,related

add chain=output connection-state=!invalid

add chain=forward connection-state=established,new in-interface=br1-lan out-interface=eth1-wan src-address=192.168.10.0/24

add chain=forward connection-state=established,related in-interface=eth1-wan out-interface=br1-lan

add action=drop chain=input

add action=drop chain=output

add action=drop chain=forward

/ip firewall nat

add action=masquerade chain=srcnat out-interface=eth1-wan src-address=192.168.10.0/24

add action=redirect chain=dstnat in-interface=eth1-wan dst-port=9999 protocol=tcp to-ports=80

/ip firewall mangle

add action=mark-connection chain=prerouting dst-port=9999 new-connection-mark=allow_in protocol=tcp connection-state=new

Такие статьи есть.

На всю настройку уходит минут 10-15.

Такие статьи есть.

На всю настройку уходит минут 10-15.

Как же я с Вами согласен.

Интерфейс микротика - это просто ужас.

Есть с чем сравнить - владею двумя асусами AC68U и тремя кинетиками "гига". В асусах для простецких задач всё отлично, но неудобно настраивать безопасные VPN

В кинетиках поднял IPSec VPN сеть между тремя офисами просто с полпинка.

В микротиках же, простой интернет невозможно подключить за 2 часа.

О сложности настроек можно судить и по официальным роликам Микротик в ютубе - "Настраиваем Mikrotik для офиса за 59 минут", при этом сам ролик длится 2 часа.

Еще аргумент - у моего провайдера есть 10 инструкций по подключению к их интернету, в списке 10 брендов, и мать его НЕТ микротика. Потому что хрен его настроишь.

Бегите от микротика, если не хотите заработать геморрой.

А по возможностям он намного опережает любой асус или зухель. И еще - настроил и забыл.

Вот объясните мне - если вам нужен просто интернет и ничего более, при этом вы чайник в сетях - то нафига же вы тогда микротик-то покупаете???

Если вы разбираетесь в сетевых технологиях, то никогда не променяете микротик ни на какие зукселы и асусы!

На шаге настройки Firewall у меня уже пошли отличия с данной инструкцией! Что я сделал не так?

Конкретно у меня не прописано в полях In. Interface значение ether1. Там пусто.

Во вкладке Filter rules нет никаких правил, кроме passthrough. А на скрине там целая портянка правил, их самому нужно прописывать, и какие конкретно? Можно подробнее? Спасибо!

Подключение по ppoe от docsis модема

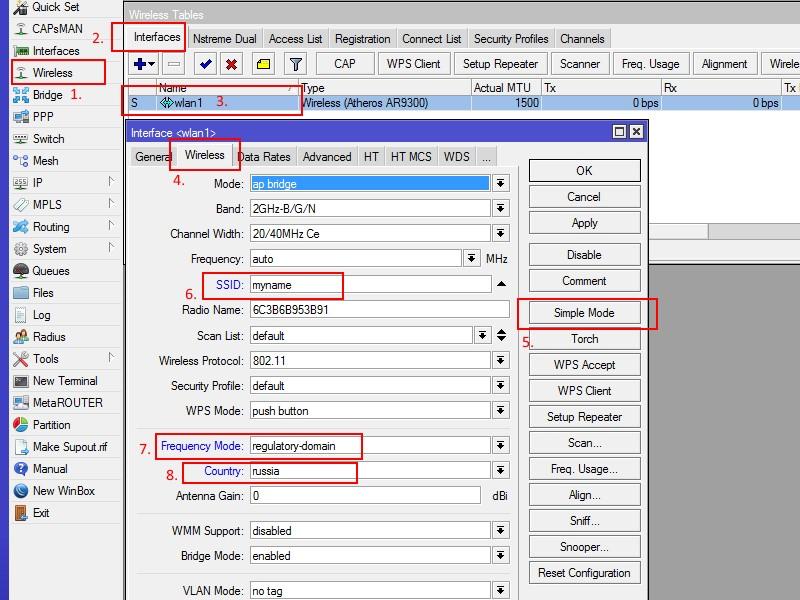

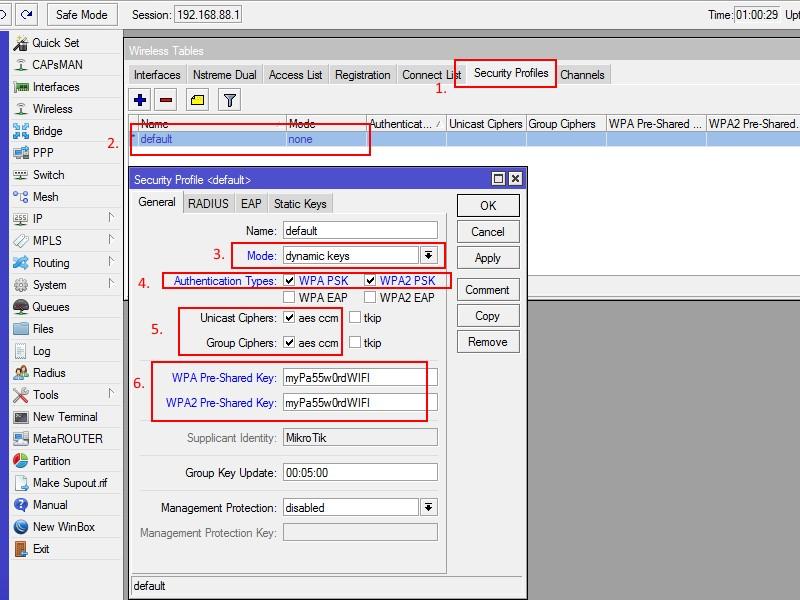

4. Authentication Types выставить значения WPA PSK и WPA2 PSK;

WPA PSK - Зачем? Чтобы легче подобрали пароль?

Только WPA2 PSK

Выдержка из статьи:

"Несмотря на то, что звучали заявления о взломе шифрования, сами WPA пароли и даже временные сессионные ключи (не считая MIC ключа) в полной безопасности. Атака позволяет расшифровать отдельные короткие пакеты, с которыми ведется работа, затрачивая в самом лучшем случае по 4-5 минут на пакет, и, используя результаты дешифровки, инжектировать очень ограниченное число столь же коротких пакетов обратно в сеть. Да, это, по всей видимости, первая серьезная атака, продемонстрировавшая уязвимость протокола TKIP, но абсолютному большинству волноваться по этому поводу причин не видно. По словам Тьюза: «если Вы использовали шифрование лишь для того, чтобы оградить свой интернет канал от использования случайными людьми, Вы в полной безопасности». Атака не может быть использована ни для подключения к домашней или корпоративной сети, ни для того, чтобы отслеживать в них трафик."