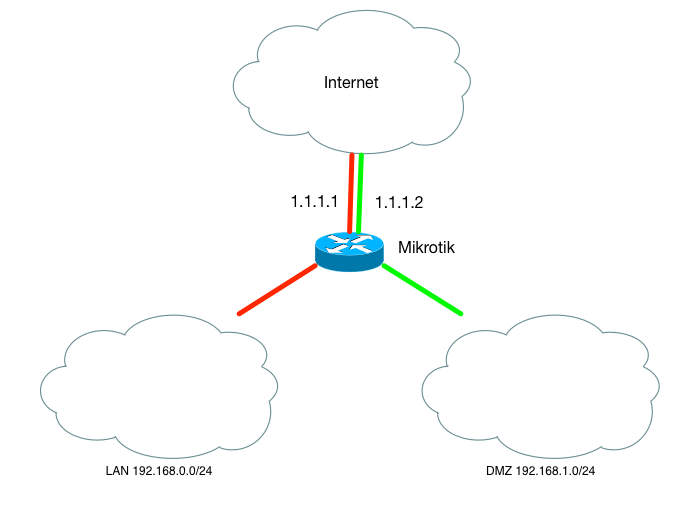

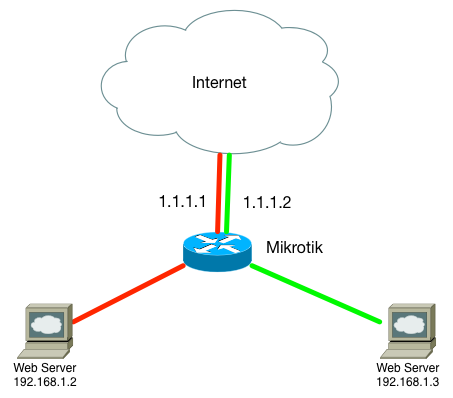

В этой части статьи мы рассмотрим частные случаи использования нескольких IP-адресов на WAN-интерфейсе. И в качестве бонуса, в конце статьи расскажу про наиболее частые ошибки при работе с NAT.

Итак, провайдер предоставил вам несколько WAN-адресов. И у вас возникает вопрос, как их правильно использовать.

Предположим, провайдер выдал вам адреса: