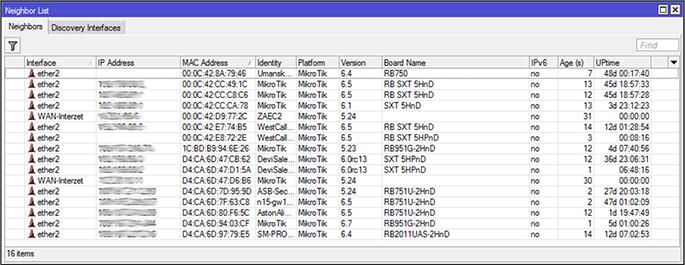

В этой и следующей части статьи используется следующая топология сети:

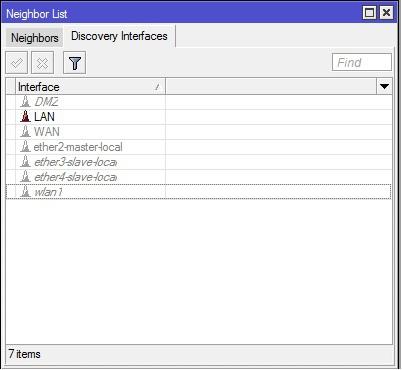

- WAN – 172.30.10.26/24, Default Gateway 172.30.10.1

- DMZ – 10.10.10.1./24

- LAN – 192.168.88.1/24

Как это настроить — смотрите статью "Разумная настройка RB2011"

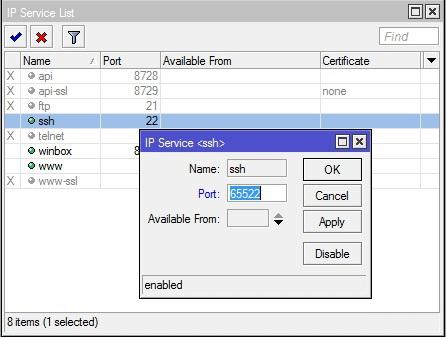

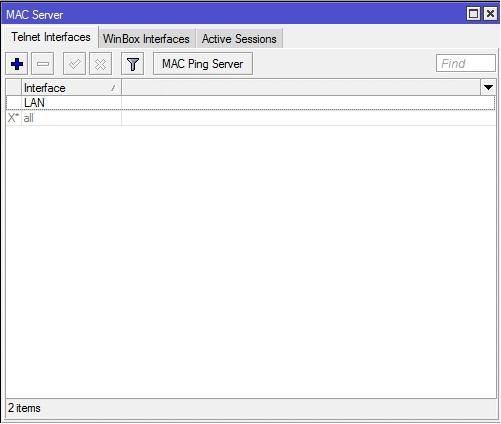

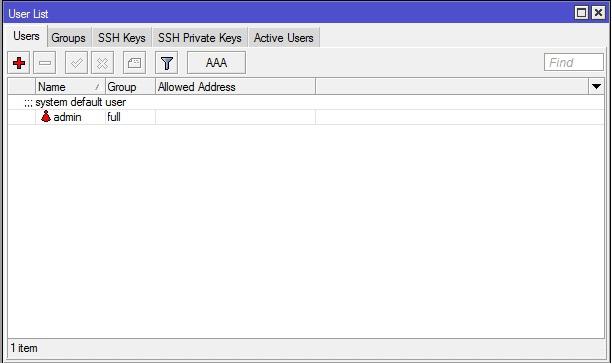

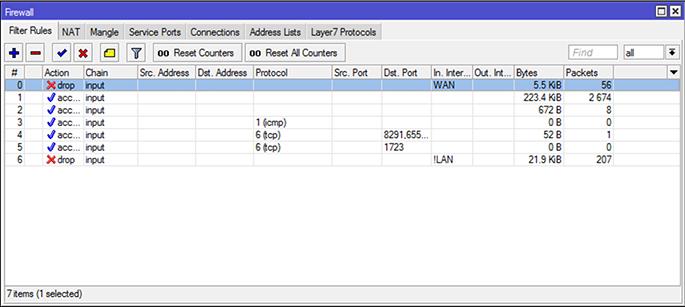

Немного повторяя статью по настройке RB 2011, я позволю себе напомнить, что для начала необходимо отключить неиспользуемые на маршрутизаторе сервисы. Фактически для настройки и работы с маршрутизатором нам достаточно сервисов:

- Winbox – порт 8291 TCP;

- Ssh – порт 22 TCP;

- www – порт 80 TCP;