На протяжении многих лет работы с оборудованием MikroTik мы встречали множество вариаций его применения. Благодаря гибкости в настройке и широкому ассортименту разработанного оборудования, устройства на базе RouterOS подходят для решения как типовых, так и сложных, неординарных задач. Однако, вместе с широкими возможностями оборудования возрастает вероятность совершения ошибки. В данной статье мы собрали наиболее часто встречающиеся случаи.

В данной статье мы собрали наиболее распространённые виды ошибок, связанные с выбором и настройкой оборудования от компании MikroTik.

В ассортименте оборудования MikroTik есть устройства как с гигабитными, так и с 100-мегабитными портами. При построении сети из нескольких коммутационных устройств следует убедиться, что все коммутаторы и роутеры поддерживают требуемый скоростной режим портов. В противном случае, устройство со 100-мегабитными портами, подключенное между устройств с гигабитными портами, станет "бутылочным горлышком" при прохождении трафика на высоких скоростях.

Порты SFP, которыми оснащены некоторые устройства, поддерживают максимальную пропускную способность до 1 ГБит/с. Устройства MikroTik могут сочетать в себе как порты SFP, так и SFP+, максимальная пропускная способность которых — 10 ГБит/с. При проектировании сети с SFP-подключениями на это также нужно обращать внимание.

Поддержка скоростных режимов портов указывается в названии устройства. Обозначение «G» — поддержка скорости ethernet-портов до 1 Гбит/с, «S» — наличие SFP-порта с пропускной способностью до 1 ГБит/с, «S+» — наличие SFP+ порта 10 ГБит/с. Например, устройство RB962UiGS-5HacT2HnT имеет гигабитные Ethernet-порты и SFP-порт.

Планируя конфигурацию беспроводной сети Wi-Fi на базе оборудования MikroTik, следует обращать внимание на оборудование с лицензиями RouterOS Level 3. Данная лицензия ограничивает количество одновременных беспроводных подключений к точке доступа до 1, т.к. предназначена для устройств-радиомостов в режиме «точка-точка». Чтобы использовать такое устройство в режиме точки доступа или в конфигурации «точка-многоточка», нужно дополнительно приобрести и установить лицензию RouterOS Level 4. Ниже приведены ссылки на оборудование и лицензию.

Благодаря обширным возможностям RouterOS, устройства MikroTik подходят для решения широкого круга задач. Одна из них — объединение географически удалённых сетей в единую при помощи туннелей (VPN, IPIP, IPSec). Операционная система позволяет включить шифрование трафика туннеля при необходимости, однако, в некоторых случаях эта функция приводит к снижению пропускной способности туннеля и повышению загрузки ЦП маршрутизатора.

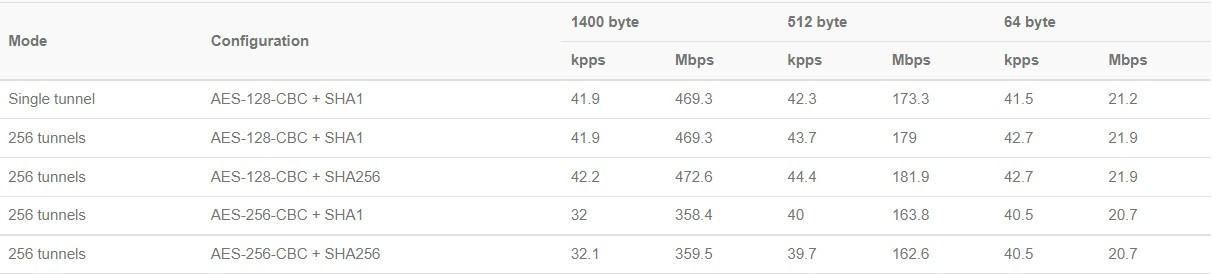

Некоторые устройства MikroTik оснащены модулем аппаратного шифрования, который разгружает ЦП маршрутизатора, обрабатывая операции шифрования трафика. Для построения географически удалённых сетей следует выбирать именно такие устройства. Наличие и возможности модуля шифрования в интересующей модели маршрутизатора опубликованы в описании устройства на сайте производителя mikrotik.com, в разделе «Test results». Например, маршрутизатор MikroTik hEX с модулем аппаратного шифрования обеспечивает скорость внутри туннеля с MTU 1400 байт, зашифрованного алгоритмами AES-128-CBC + SHA1, — до 469,3 Мбит/с.

Также в Википедии MikroTik опубликован перечень всех устройств, оснащённых модулем аппаратного шифрования.

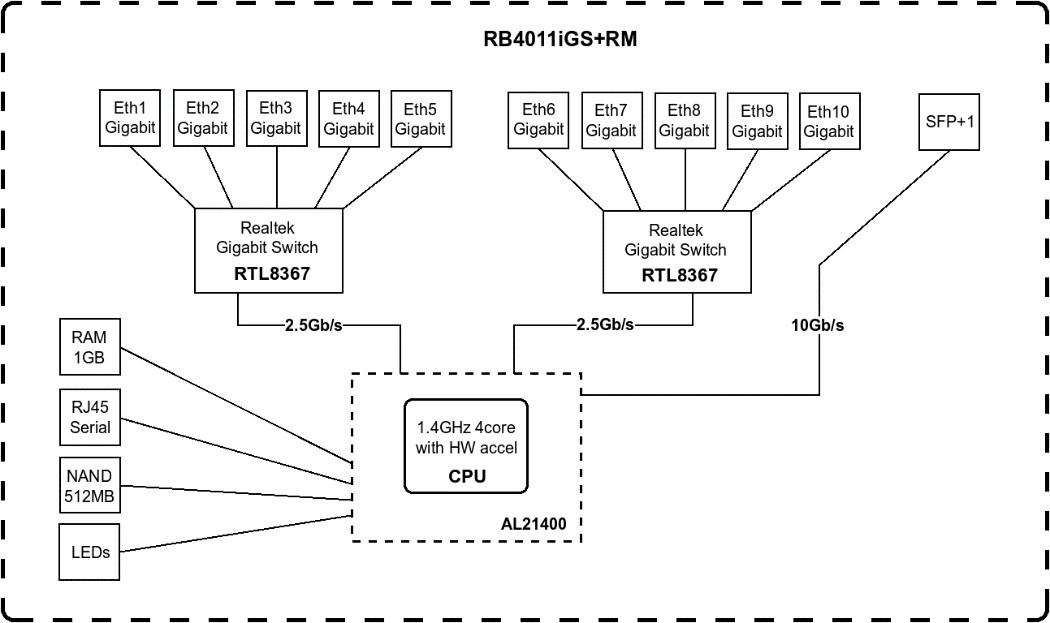

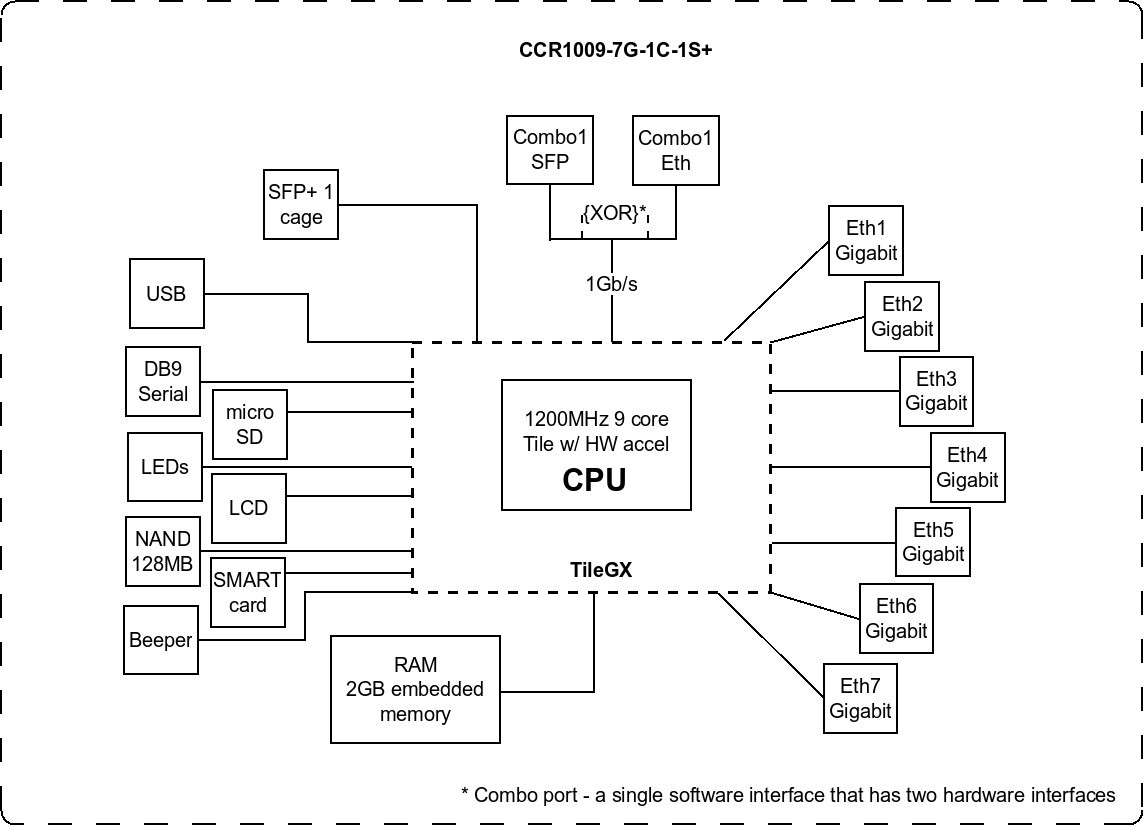

При работе с большими объёмами трафика могут возникать ситуации, когда сетевое устройство не обеспечивает ожидаемую пропускную способность в каком-либо направлении. Проектируя сети для больших объёмов трафика, следует изучать блок-схемы внутренней архитектуры сетевых устройств. Производитель MikroTik публикует эти материалы в описании устройства, в разделе Support & Downloads (Block diagram). Анализируя блок-схему MikroTik RB4011iGS+RM, оснащённого 10 Ethernet-портами 1 Гбит/с и одним портом SFP+ 10 Гбит/с, делаем выводы:

- Максимальная пропускная способность между Ethernet и SFP+ — 5 Гбит/с. Одновременное прохождение трафика между SFP+ и шестью портами Ethernet будет ограничено этой скоростью;

- Максимальная пропускная способность между группами Ethernet 1-5 и 6-10 — 2,5 Гбит/с.

Рис.1. Блок-схема маршрутизатора MikroTik RB4011iGS+RM

На диаграмме рис.1 группы портов 1-5 и 6-10 подключены к блоку чипа коммутации. Это отдельный архитектурный элемент, имеющий свои особенности и ограничения. Его назначение – разгрузка ЦП маршрутизатора путём выполнения операций коммутации за счёт собственных ресурсов. В устройствах MikroTik используются разные чипы коммутации. Их характеристики представлены в Википедии MikroTik. Функция разгрузки ЦП (Hardware Offloading) включается автоматически при правильном конфигурировании L2-функций. Каждый чип коммутации поддерживает свой набор функций, при выборе устройства рекомендуем сверяться с документацией.

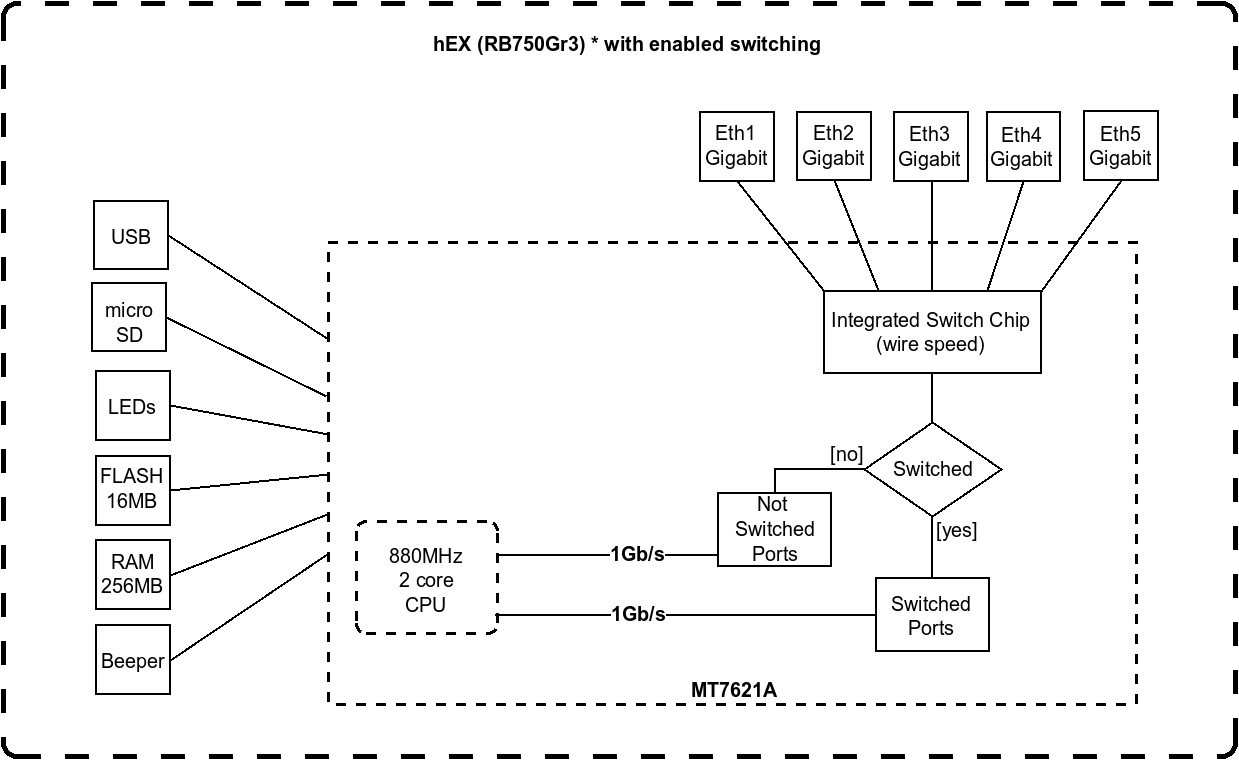

Недорогие устройства, оснащённые гигабитными портами, при полной нагрузке могут не обеспечивать ожидаемую пропускную способность. Это связано с архитектурными особенностями конкретной модели — результирующая общая скорость обмена ограничена скоростью шины, к которой подключен чип коммутации. На рис.2 представлена блок-схема архитектуры роутера MikroTik hEX в случае, когда чип коммутации используется для разгрузки ЦП (порты объединены в Bridge, на портах активен Hardware Offloading). Как видно из блок-схемы, при прохождении трафика между Bridge и портами не в Bridge будет задействован ЦП, и общая пропускная способность будет ограничена 1 Гбит/с.

Рис.2. Блок-схема MikroTik hEX при использовании чипа коммутации

В производительных устройствах, спроектированных для обработки большого объёма трафика, каждый порт подключен напрямую к процессору. Благодаря такому архитектурному решению отсутствует бутылочное горлышко в виде общей шины, устройство обеспечит максимальную пропускную способность при коммутации в любом направлении.

Рис.3. Блок-схема MikroTik CCR1009-7G-1C-1S+

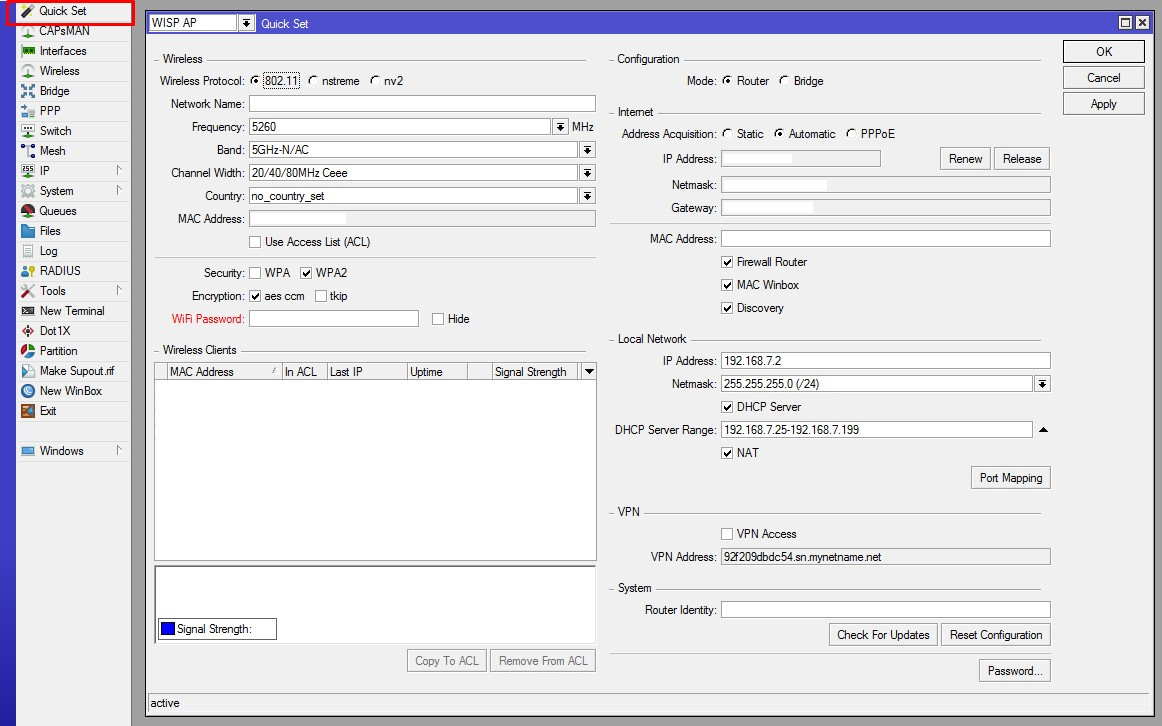

Устройство MikroTik из коробки имеет предустановленную конфигурацию по умолчанию. В ней настроены базовые функции. Пользователю нужно настроить параметры, относящиеся к конечной среде эксплуатации. Это можно сделать как вручную, так и воспользовавшись функцией Quick Set.

Скриншот 1. Меню настройки Quick Set.

Далеко не все владельцы устройств MikroTik закрывают доступ к своим устройствам, не настраивая устройство в конечной среде эксплуатации. Ниже перечислены наиболее распространённые ошибки настройки RouterOS.

По умолчанию в RouterOS нет пароля на доступ к устройству. Это касается как управляющего доступа к устройству, так и транслируемой Wi-Fi-сети. Незащищённое устройство RouterOS очень быстро становится жертвой атак, необходимо ограничить доступ к маршрутизатору: сменить логин и пароль управляющего доступа, установить пароль на Wi-Fi.

Для установки пароля следует воспользоваться управляющим интерфейсом роутера. Инструментов для управления устройством MikroTik несколько, самые распространённые из них:

- Управление из веб-браузера — подключение по IP-адресу (по умолчанию 192.168.88.1);

- Управление через утилиту Winbox — автообнаружение устройства в сети и подключение по IP-адресу или MAC-адресу;

- Управление через мобильное приложение MikroTik (iOS) или MikroTik Home (Android) — автообнаружение устройства в сети и подключение по IP-адресу или MAC-адресу.

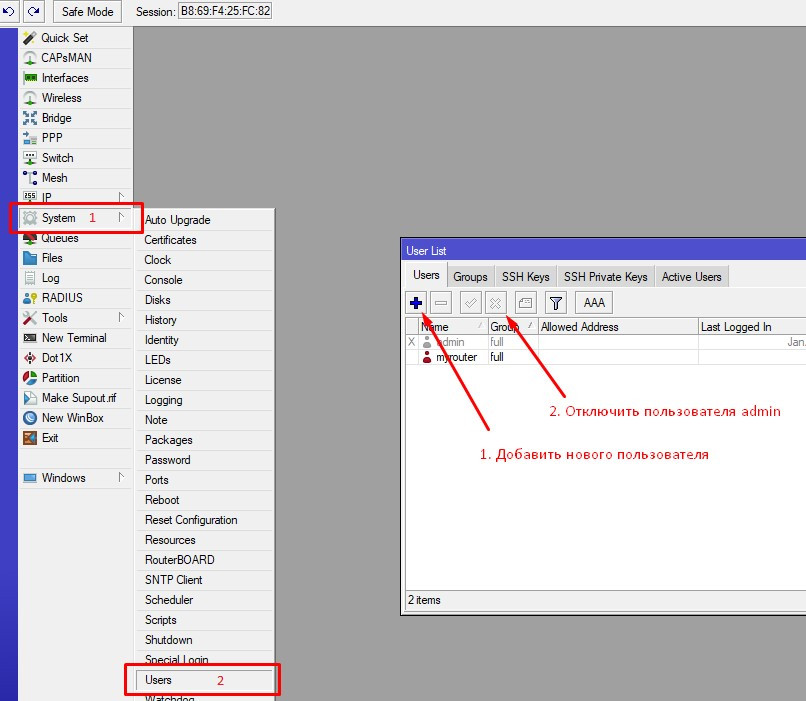

Для установки пароля на управление роутером следует открыть раздел System — Users. Cоздаём нового пользователя, включив его в группу full. Пользователя по умолчанию (admin) нужно отключить. Присвоив пароль новому пользователю, не спешите закрывать интерфейс управления. Обязательно проверьте пароль, зайдя на роутер под этим пользователем во втором окне — ошибка в пароле на данном этапе приведёт к потере управления роутером и необходимости сброса настроек.

Скриншот 2. Настройка управляющего доступа к устройству

Пароль для беспроводной сети изменяется в разделе Wireless — Security. Рекомендуется выполнять базовую настройку беспроводной сети, воспользовавшись функцией Quick Set.

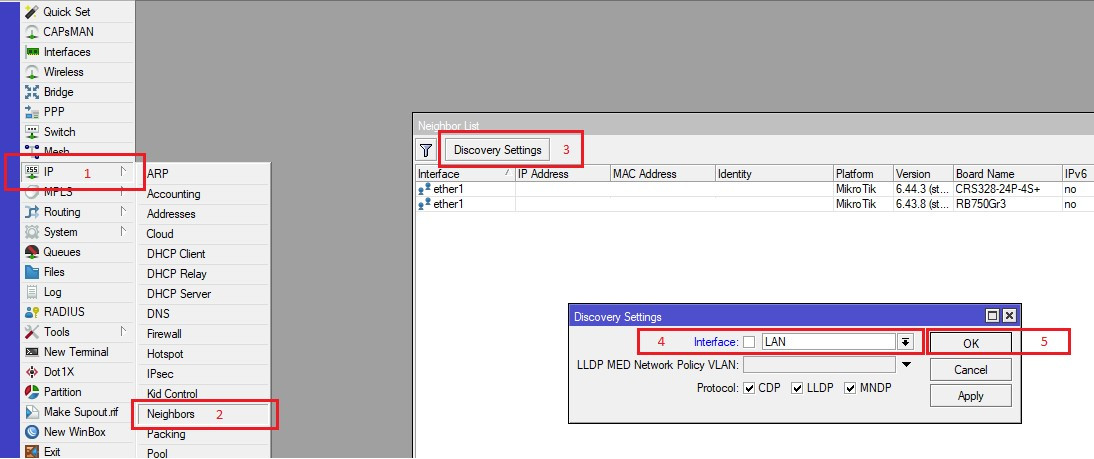

В RouterOS существует инструмент обнаружения активного сетевого оборудования посредством широковещательных запросов, который находится в разделе IP — Neighbors. В списке отображаются различные параметры найденных устройств, такие как IP-адрес, название, данные об аппаратном обеспечении устройств. Не стоит передавать третьим лицам информацию о нашей сети, поэтому следует изменить настройки по умолчанию, как показано на скриншоте 3.

Скриншот 3. Корректировка настроек обнаружения устройства

Как видно на скриншоте 1, в L2-сегменте сети провайдера есть устройства MikroTik, передающие свои параметры по протоколам Discovery всем соседям.

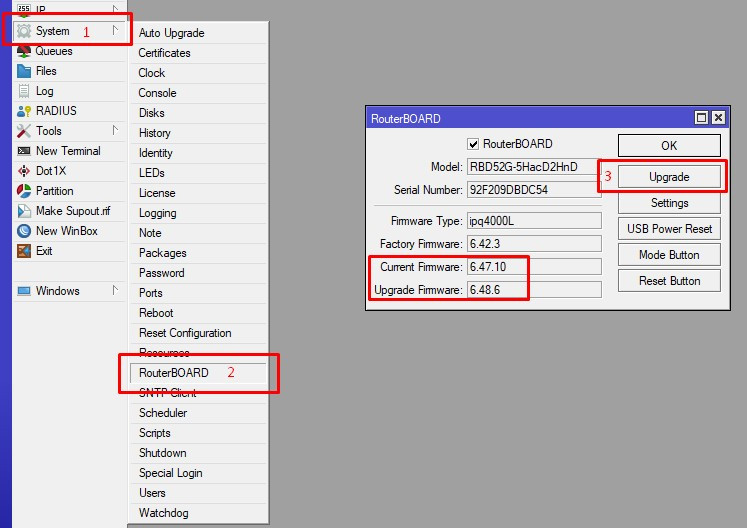

В RouterOS имеются встроенные инструменты обновления программного обеспечения. Вместе с новыми версиями пакетов RouterOS на устройство скачивается прошивка, однако устанавливать её нужно вручную. Проверка соответствия версии RouterOS и Firmware выполняется меню System — Resources. Запуск обновления выполняется кнопкой Upgrade и последующей перезагрузкой устройства.

Скриншот 4. Проверка соответствия версии Firmware и RouterOS

Несоответствие версии RouterOS и Firmware может стать причиной периодических невоспроизводимых проблем в работе устройства, поэтому данный факт исключается одним из первых в ходе первичной диагностики настроек RouterOS.

Операцию обновления прошивки устройства следует выполнять с осторожностью, обеспечив бесперебойное питание устройства на время обновления ПО. Если всё-таки произошёл сбой, и доступ к устройству потерян, на помощь приходит процедура NetInstall.

Очень часто не удаётся добиться видимости роутера в утилите в режиме сетевой загрузки. Если устройство не появляется в программе, убедитесь, что:

- IP-адрес компьютера и сервера сетевой загрузки Netinstall не совпадают и находятся в одной подсети;

- На компьютере отключен брандмауэр и антивирус;

- Включено сетевое обнаружение для всех профилей сетевого окружения (частная / общественная).

Если устройство всё равно не видно в программе, перезагрузите компьютер и повторите настройку ещё раз.

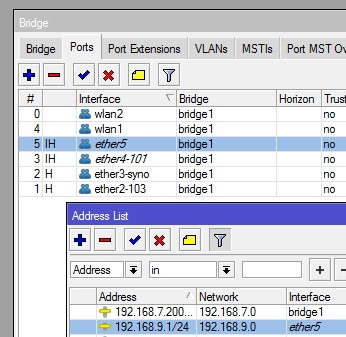

В RouterOS существует понятие «Подчинённый интерфейс» (Slave). Оно применимо к интерфейсам, объединённым под управлением «Главным интерфейсом» (Master). Например, объединение нескольких Ethernet-портов в Bridge.

В процессе настройки возникает необходимость скорректировать состав главного интерфейса — удалить или добавить в него подчинённые интерфейсы. При этом, если на подчинённом интерфейсе был назначен статический IP-адрес, он продолжает быть активен (скриншот 5).

Скриншот 5. IP-адрес на подчинённом интерфейсе

Данная настройка усложняет чтение конфигурации и может стать причиной нештатного поведения устройства, не следует пользоваться ей на постоянной основе. В описанной ситуации достаточно переназначить IP-адрес на Master-интерфейс (bridge1).

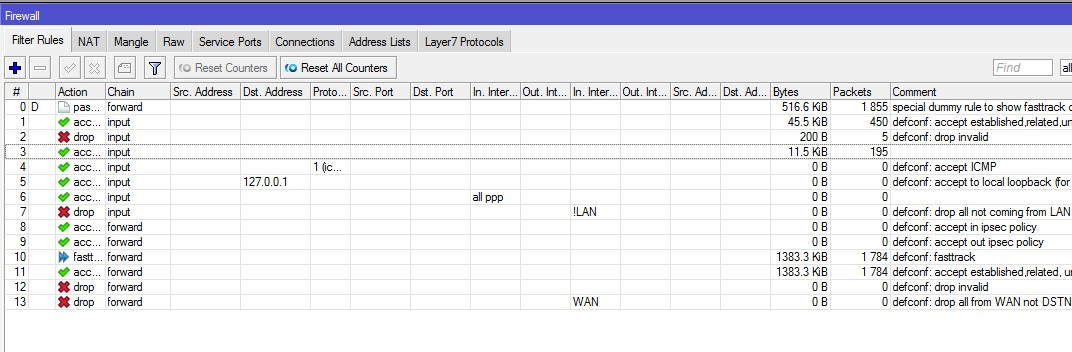

В конфигурации по умолчанию в разделе IP — Firewall — Filter присутствует преднастроенный брандмауэр, защищающий устройство и локальную сеть от нежелательного доступа извне. Логика брандмауэра — нормально закрытый (запрещено всё, что явно не разрешено). Такой конфигурации достаточно в большинстве случаев, отменять и корректировать написанные правила следует с осторожностью и пониманием своих действий.

Брандмауэр в RouterOS проверяет трафик последовательно от первого правила к последнему. Поэтому неосмотрительные изменения могут отменить функционал всей ветки, и запрещающее правило не сработает. На скриншоте 6 показано разрешающее правило № 3, пропускающее через себя весь входящий трафик. По условиям этого правила весь трафик попадает в него, и до запрещающего правила № 7 трафик не доходит. Поэтому роутер оказывается открыт для доступа извне.

Скриншот 6. Ошибка в настройке брандмауэра

/ip firewall filter add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

/ip firewall filter add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

/ip firewall filter add action=accept chain=input

/ip firewall filter add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp /ip firewall filter add action=accept chain=input comment="defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

/ip firewall filter add action=accept chain=input in-interface=all-ppp

/ip firewall filter add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

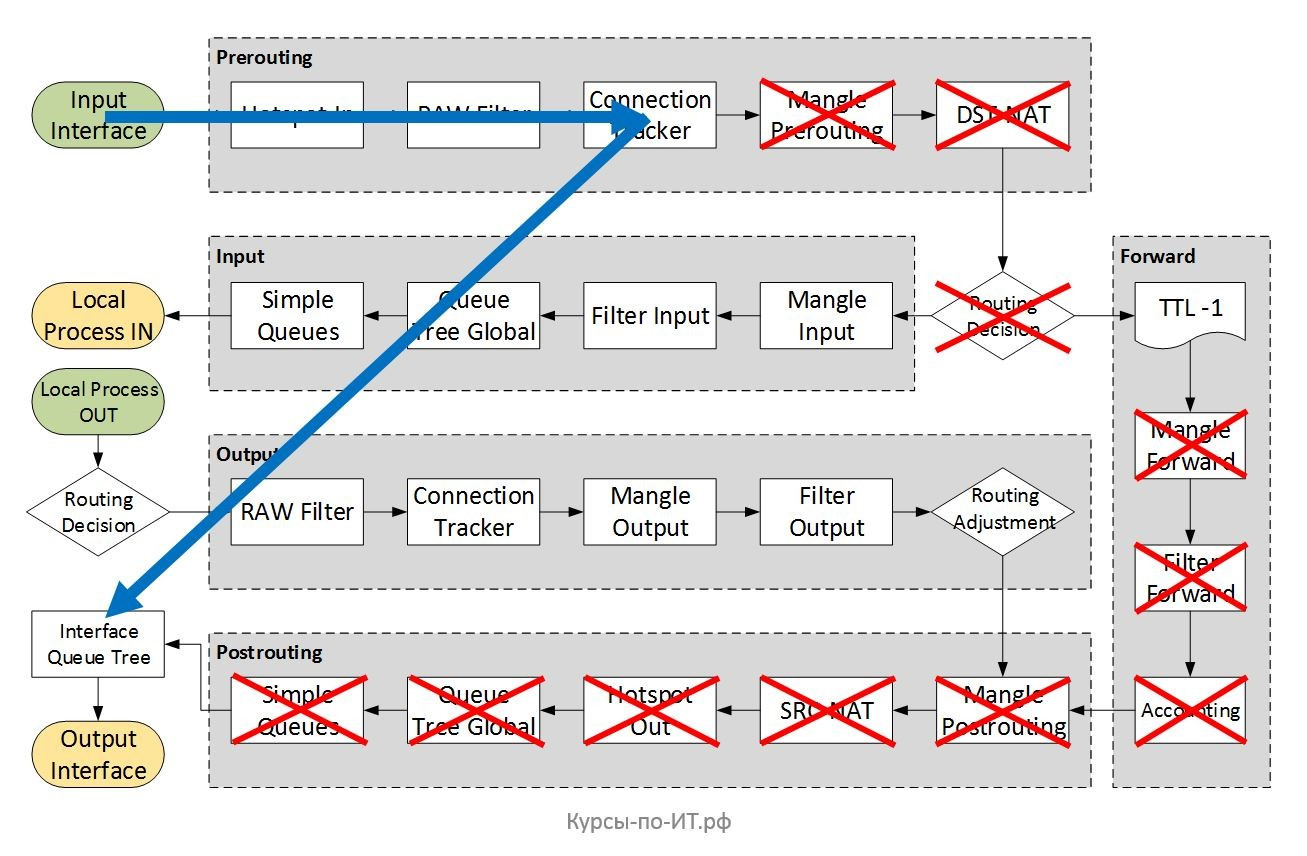

Устройства на базе RouterOS позволяют гибко управлять трафиком путём настройки расширенных функций управления трафиком, таких как управление скоростью прохождения трафика (функция Queues), изменение направления прохождения трафика на основе настраиваемых параметров (применение функции Mangle). В конфигурации по умолчанию в разделе IP — Firewall — Filter настроено правило FastTrack, задача которого — разгрузить процессор маршрутизатора. Данное правило упрощает обработку трафика, исключая из процесса большую часть алгоритмов, представленных на рис.3.

Рис.3. Упрощённый алгоритм обработки трафика функцией FastTrack

Как видно из диаграммы, FastTrack исключает алгоритмы Queues, Mangle, Filter, NAT, поэтому соответствующие функции не выполняются. При необходимости задействования этих функций необходимо отключить правило FastTrack или переписать его таким образом, чтобы оно исключало трафик, подлежащий обработке с помощью вышеупомянутых функций.

Заключение

В статье собраны наиболее часто встречающиеся ошибки, допущенные при работе с сетевым оборудованием MikroTik. Все эти, а также многие другие случаи подробно разобраны в рамках курса MTCNA, который проводит наш тренинг-центр под руководством тренера Князева Ильи.

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!