Исходные данные проекта

Заказчик — крупный завод по производству полимерной упаковки и композиционных материалов. Предприятие разрабатывает и внедряет современные продукты и решения для химической и нефтехимической отраслей, а также строительной индустрии, агропромышленного комплекса, логистического сектора и пищевой индустрии.

Основная проблематика, с которой столкнулся заказчик:

Медленный обмен данными между филиалами предприятия.

Постановка задачи

- Провести аудит имеющегося в центральном офисе и филиалах компании сетевого оборудования Mikrotik;

- Предоставить отчет с предложением по оптимизации настроек роутеров для повышения уровня безопасности сети и увеличения скорости обмена трафика, а также реализации отказоустойчивости.

Реализация проекта проверки сетевого оборудования

Для ознакомления с исходной ситуацией и проведения аудита, инженеры клиента предоставили нам удаленный доступ к их сети. Выполнением проверки конфигурации маршрутизаторов занимался наш технический директор — Князев Илья Николаевич.

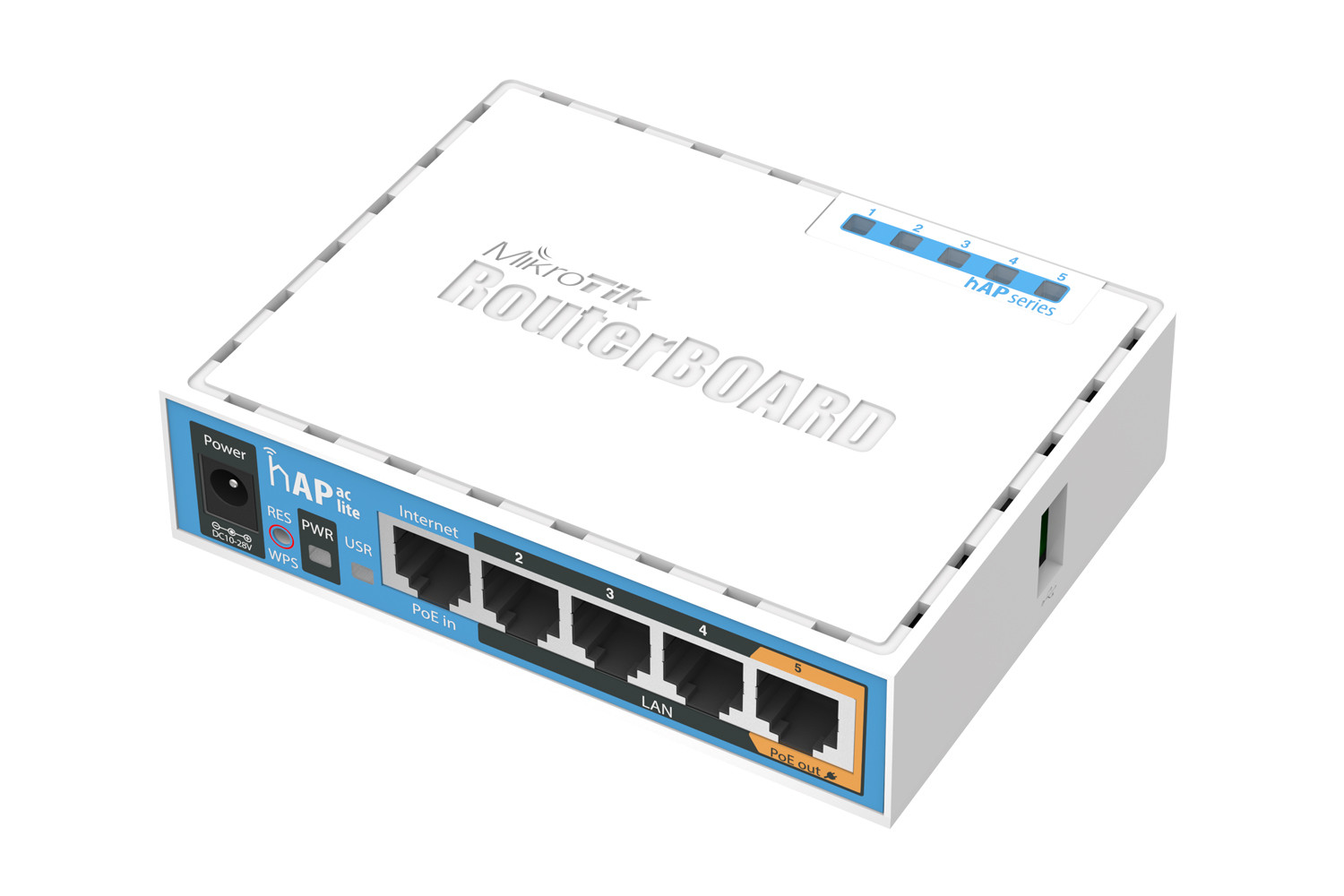

Сетевая архитектура клиента построена из набора следующего оборудовании: Mikrotik CCR1016, RB951Ui-2HnD, hAP AC Lite, hap ac2.

В ходе подключения и исследования имеющихся конфигураций оборудования, по каждому из роутеров были выявлены серьезные недочеты. Приведем далее некоторые из них.

Ошибки, выявленные в настройках Mikrotik CCR 1016

- В настройках файрвола обнаружена существенная уязвимость — отсутствует правило, запрещающее доступ со всех WAN-интерфейсов;

- Отсутствует настройка MultiWAN и корректного подключения, а также не настроен мониторинг каналов;

- Отсутствует шифрование на VPN-каналах с другими подразделениями;

- В качестве протокола VPN для удаленного доступа, в большинстве случаев используется PPTP, который на данный момент не считается безопасным и имеет проблемы с подключением через NAT.

Проверка сетевого оборудования: Недочеты в конфигурации HAP AC LITE

- Недостаточно настроен файрвол, нет правила, запрещающего доступ к роутеру со всех WAN-интерфейсов;

- Не используется шифрование на VPN-каналах с другими подразделениями;

- Маршрутизатор не поддерживает аппаратное шифрование.

Mikrotik 951Ui-2HnD

- Недостаточно настроен файрвол, нет правила, запрещающего доступ к роутеру со всех WAN-интерфейсов;

- Не используется шифрование на VPN-каналах с другими подразделениями;

- Маршрутизатор не поддерживает аппаратное шифрование;

- Сильно завышена мощность передатчика WiFi, до 30DBm (1Вт).

Проверка сетевых устройств: Выводы проекта

Как мы видим, на всех проверенных устройствах выявлены практически одни и те же ошибки. При этом наиболее критической уязвимостью является некорректная настройка файрвола, из-за которой маршрутизаторы открыты ко внешнему несанкционированному доступу.

Кроме того, в некоторых филиалах оборудование не соответствовало требуемым нагрузкам.

Проведя анализ имеющейся ситуации, мы предоставили клиенту перечень рекомендаций:

- Произвести замену маршрутизаторов без поддержки аппаратного шифрования, на модели с поддержкой данной функции;

- Настроить MultiWAN на маршрутизаторах, где он подключен. На этих маршрутизаторах так же настроить дополнительные VPN-туннели через второе подключение к Интернету;

- Настроить шифрование VPN-подключений;

- Для удаленного подключения пользователей, вместо PPTP, использовать протоколы L2TP+IPSec, IKEv2, SSTP;

- Для обеспечения автоматического переключения VPN каналов между подразделениями, а также упрощения маршрутизации настроить протокол OSPF.

Результаты аудита

- По итогу аудита клиент получил исчерпывающий отчет с детальным описанием найденных узких мест сетевой архитектуры;

- Заказчику предоставлен список рекомендаций для достижения эталонного уровня в скорости обмена данными, безопасности и отказоустойчивости сетевой архитектуры;

- Также заказчику была предоставлена точная смета на проведение работ по реконфигурации сетевого оборудования.

Хотите обсудить похожий проект?

Отправьте запрос менеджеру