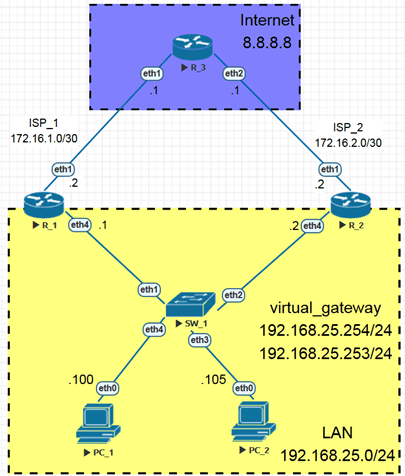

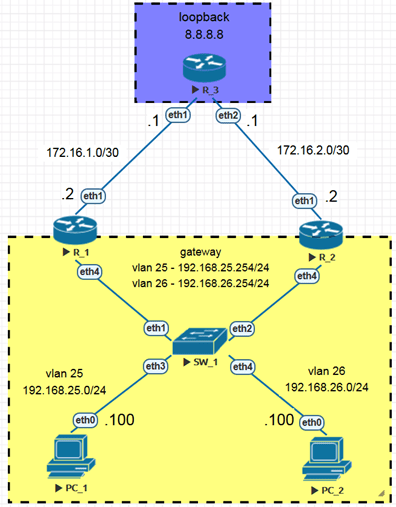

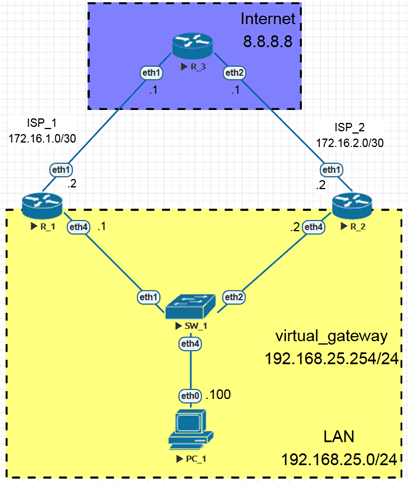

Проанализируем распределение ролей между маршрутизаторами.

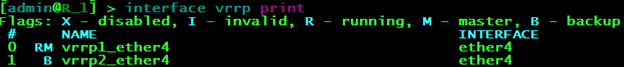

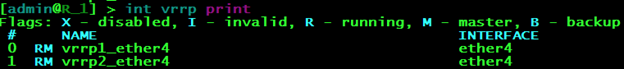

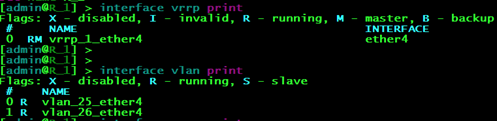

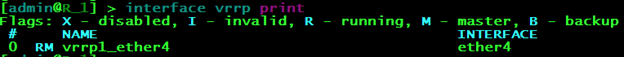

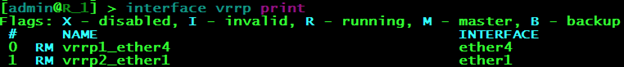

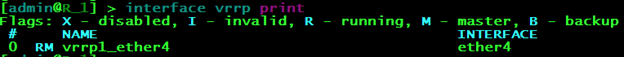

Проверка статуса vrrp-интерфейса на R1:

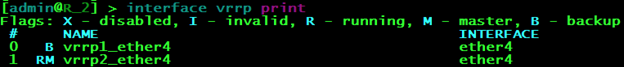

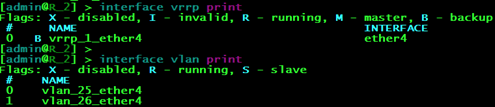

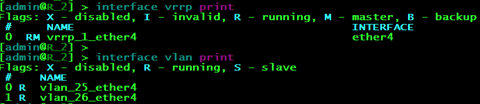

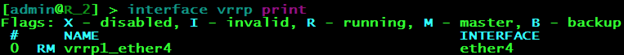

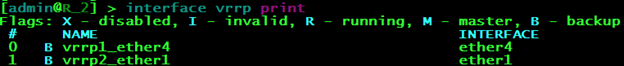

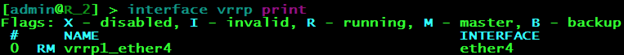

Проверка статуса vrrp-интерфейса на R2:

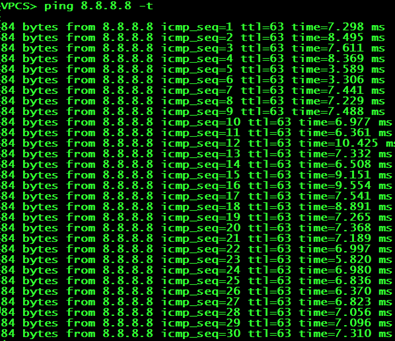

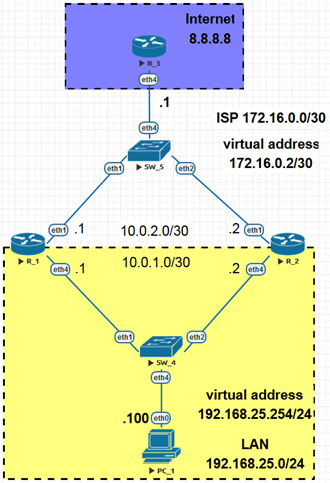

Как и предполагалось, оба интерфейса получили роль master и в локальной сети одновременно функционируют два маршрутизатора, выполняющие функцию стандартных. При этом связность клиентских устройств с сетью Интернет сохраняется.

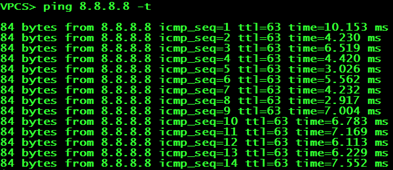

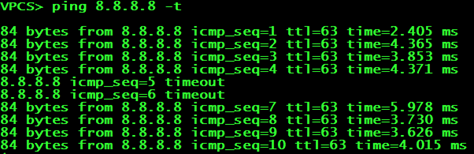

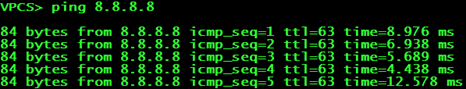

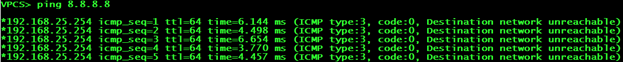

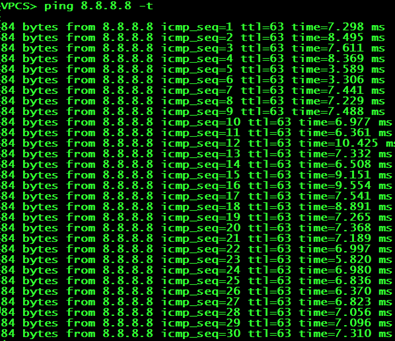

Проверка доступности интернет-ресурса с PC1:

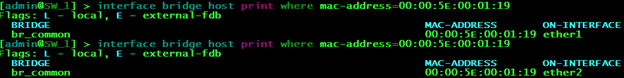

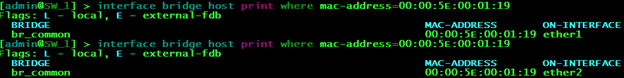

Для анализа происходящего обратимся forwarding-таблице коммутатора:

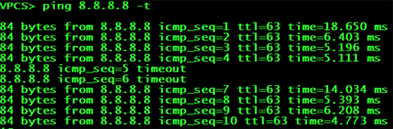

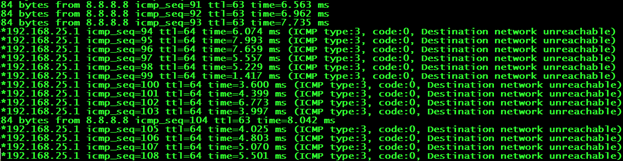

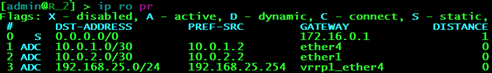

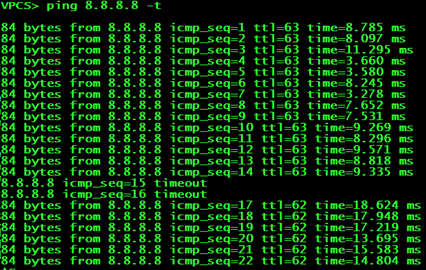

На рисунке демонстрируется 2 вывода forwarding-таблицы коммутатора SW1, отфильтрованные по MAC-адресу виртуального маршрутизатора. Видно, что MAC-адрес шлюза ассоциирован сначала с ether1-интерфейсом, а затем с ether2, т.е. vrrp-интерфейсы на маршрутизаторах R1 и R2 «ведут борьбу» за ассоциацию с соответствующим портом в таблице коммутатора и пользовательские пакеты поочерёдно перенаправляются через оба маршрутизатора (распределение носит случайный характер). Проверим эту гипотезу, отключив интерфейс в сторону провайдера на маршрутизаторе R1 (команда /interface ether set ether1 disabled=yes):

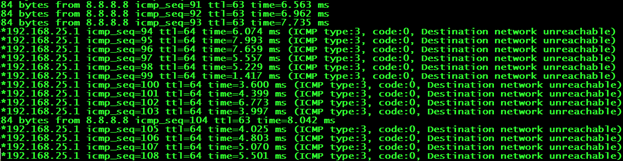

На рисунке виден большой процент потерь пользовательских данных в моменты, соответствующие наличию записи в forwarding-таблице коммутатора о соответствии MAC-адреса виртуального маршрутизатора порту ether1 в сторону R1.